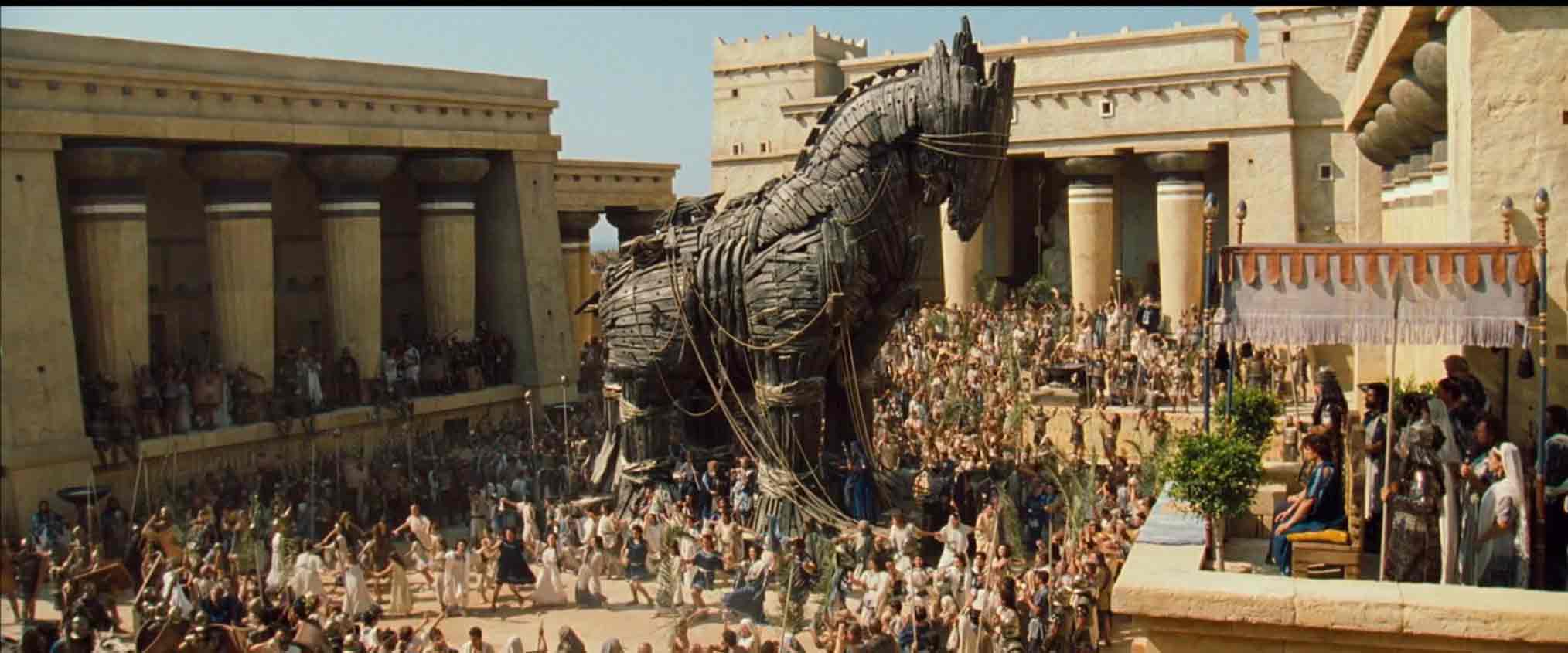

اسب تروا تخریب گر زیبای پنهان

اسب تروا بدافزاری است متفاوت. همانگونه که از اسم آن پیداست ما با پدیده ای ویرانگر اما ظاهر فریب مواجه هستیم.

برخی از بد افزارها بدون اینکه مجهز به ابزاری خاص برای نفوذ باشند، به سامانه هدف هجوم می آورند. مانند یک کرم رایانه ای که از طریق شبکه و بدون اطلاع مخاطب به سامانه او نفوذ می کند. مقابله با این قبیل بد افزارها و کشف آنها بسی آسان تر از آنهایی است که از طریق شیوه های خاص بمانند اسب تروا حمله می کنند. چرا که نوع دوم خود را یک برنامه مطلوب معرفی مینمایند. ولی در عین حال خنجر خود را از پشت در بدن قربانی فرو می کنند. به همین دلیل آشنایی با شیوه های نفوذ بد افزارها می تواند در بالا بردن ایمنی سامانه ها نقش به سزایی را ایفا کند. از جمله این شیوه های انتقال بد افزارها به روش های اسب تروا و بمب منطقی می توان اشاره نمود. که در این مقاله با قسم نخست آن آشنا خواهیم شد.

معرفی اسب تروا و اقسام آن

یونانیان در نبرد تروا، سربازان خود را داخل یک اسب چوبی بزرگ و توخالی که توسط ادسیوس طراحی شده بود، مخفی نمودند. وقتی اسب چوبی تروا به پشت دروازه های شهر رسید، سربازان از آن خارج شده و دروازه های شهر را جهت ورود سایر نیروها باز نمودند. دلیل نامگذاری بدافزار مورد بحث نیز همین است. زیرا روشی است که در آن دستورالعمل های رایانه ای به طور مخفیانه در نرم افزارهای رایانه ای مستقر می شوند. و بدین منوال اقدامات غیرمجازی را مقارن با اقدامات معمول و مجاز آن برنامه ها به انجام می رسانند.

تروژان شبیه برنامه های بی ضرر و حتی جالب به نظر می رسد. اغلب از طریق پست الکترونیکی منتشر می شود. او قابلیت آن را دارد که خود را از بین ببرد.

اسب های تروا اقسامی دارند. که از جمله مهمترین آنها می توان به دو مورد زیر اشاره کرد.:

1. password Trojans

این ترواها رایانه قربانیان را برای یافتن گذر واژه جستجو کرده و آنها را به نویسنده برنامه ارسال می دارند.

2. Key loggers

این ترواها اطلاعاتی همچون گذر واژه ها را -که افراد از طریق صفحه کلید خود وارد رایانه می سازند- ثبت میکنند. و با ذخیره آنها در یک فایل یا در پست الکترونیکی، آنها را به شخص مهاجم ارسال می دارند. ترواها فضای زیادی از دیسک را اشغال نمیکنند. به عنوان فایل های مفید ذخیره شده و از این نظر کشف آنها بسیار مشکل است.

در ادامه بخوانید :

آشنایی با بدافزارهای رایانه ای (Malware) بخش اول – ویروس های رایانه ای

آشنایی با بد افزارهای رایانه ای (Malware) بخش دوم- کرم رایانه ای (Computer worm)

اسب تروا چون به ظاهر اختلالی در رایانه ایجاد نمی کند، عموماً کاربر از آن مطلع نمی شود. اسب تروا را میتوان در هر برنامهای مستقر کرد. مانند واژه پردازها، بازیهای کامپیوتری یا میتوان آنها را از طریق پیام الکترونیکی منتشر نمود. تروا ممکن است هر چیزی را که شما تایپ میکنید، شامل حروف و واژههای عبور خصوصی را ثبت کند. و این اطلاعات را به فرستنده خود انتقال دهد. یا ممکن است با غیر فعال کردن دیوار آتش و نرم افزار ضد ویروس، ورود فرستنده خود را به رایانه فرد قربانی تسهیل کند.

تشریح ماهیت اسب تروا و تفاوت آن با سایر بدافزارهای رایانه ای

ممکن است به خواندن این مطالب نیز علاقه مند باشید

اسب تروا بیشتر یک وسیله است تا یک نوع خاصی از بدافزارها

ویروس رایانه ای نیز همانند نوع بیولوژیک خود، برای نفوذ خود به سامانه رایانه ای قربانی به یک طریق انتقال نیاز دارد. بدین سان ضمن بالا بردن تاثیرشان، میزان موفقیت در کشف و مقابله با آنها کاهش یابد. به بیان ساده تر بدافزار های رایانه ای ممکن است به طریق اسب های تروا به سامانه قربانی نفوذ یابند. طوری که مخاطب به دلیل ظاهر گول زننده آن، فریب خورده و آن بدافزار را به کار گیرد. در نتیجه موجب آلوده شدن رایانه قربانی می گردد.

بنابراین خالق یک ویروس رایانه ای ممکن است دست پرورده ی خود را مجهز به یک اسب تروا نماید. تا مخاطب متوجه حضور این ویروس نشود و بتواند به راحتی تاثیرات مخرب خود را برجای گذارد. به تفسیر موسع تر می توان گفت، ویروس و کرم نوعی از بدافزارها محسوب می گردند. در حالی که اسب تروا بیشتر طریق و وسیله ی نفوذ بدافزار هاست. آنچه که گفته شد بیانگر تفاوت اساسی اسب تروا با کرم و ویروس رایانه ای است.

در ادامه بخوانید » بمب منطقی (logic bomb) بخش چهارم ازسری مباحث آشنایی با بدافزارهای رایانه ای(Malware)